アクティブディフェンス時代のヒーローはディフェンダーだ!痕跡分析で光るかっこよさと学び直しのススメ

8.8K Views

August 30, 25

スライド概要

見えない敵への対抗策―アクティブ・サイバー・ディフェンス最前線

題目:「アクティブディフェンス時代のヒーローはディフェンダーだ!痕跡分析で光る“かっこよさ”と学び直しのススメ」

日時:2025年8月28日(木)

URL:https://issuehunt.jp/seminar/20250828

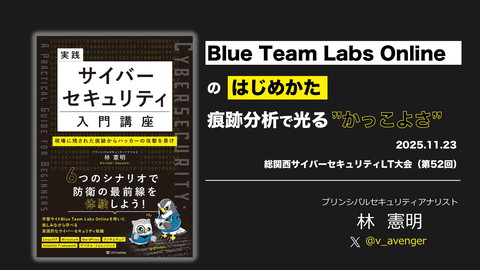

書籍『実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け』紹介

セキュリティアナリスト @TrendMicro , 高知高専 副業先生 , Udemyベストセラー 講師 | サイバー犯罪対策、特にオンライン詐欺が専門。2002年よりこの領域で活動。マルウェア解析、インシデントハンドラー等の経験を経て現職。投稿は個人の見解であり、所属組織とは関係ありません。

関連スライド

各ページのテキスト

アクティブディフェンス時代の ヒーローは ディフェンダー だ! 痕跡分析で光る と 学び直しのススメ プリンシパルセキュリティアナリスト 林 憲明 @v_avenger

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 自己紹介 ディフェンダーの必要性 若年層はレッドチームに強い憧れ ブルーチームにはあまり関⼼を持たない 現場で必要なのは状況に応じて 役割を変化できるヒーロー 林 憲明 情報処理安全確保⽀援⼠ 第008235号 ⾼知⼯業⾼等専⾨学校 実務家教員 ©2025 Noriaki Hayashi 実際に手を動かし、痕跡をたどる経験の 獲得は困難であり、後押しが求められる 障壁を取り除き「優秀な実務家を安定的 に輩出すること」が私のライフワーク

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け ヒーロー を取り巻く 現状 ©2025 Noriaki Hayashi

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 採用需要からみるディフェンダー レッドチーム ブルーチーム ・「攻撃」主体セキュリティ ・倫理的に実際の攻撃⼿法を模倣 ・事前の脆弱性を突いた攻撃 ・ペネトレーションテスト ・脆弱性診断 ・組織のシステムやネットワークの 脆弱性を探る ・「防御」主体セキュリティ ・インフラストラクチャーの保護 ・事後の被害を最⼩限に抑える ・インシデントレスポンス ・インフラの構築 ・ポリシーの策定 ・侵⼊検知と対応を担当 ©2025 Noriaki Hayashi

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 採用需要からみるディフェンダー レッドチーム Indeed調べ(2025年8⽉25⽇時点) ©2025 Noriaki Hayashi ブルーチーム

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 採用需要からみるディフェンダー レッドチーム ポジション 300+ 件 Indeed調べ(2025年8⽉25⽇時点) ©2025 Noriaki Hayashi ブルーチーム

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 採用需要からみるディフェンダー レッドチーム ポジション 300+ 件 Indeed調べ(2025年8⽉25⽇時点) ©2025 Noriaki Hayashi ブルーチーム ポジション 4,000+ 件

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 優秀なディフェンダーを如何に獲得するのか? ❶ 業務等の⾒直し 監視・脆弱性調査業務の委託 ❷ 外部から調達 募集賃⾦・処遇の引き上げ 採⽤対象の拡⼤ ❸ 内部から調達 ©2025 Noriaki Hayashi

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 内部調達の課題は職種に求められる高度な専門性 ©2025 Noriaki Hayashi

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 自主性 成長 目的 ©2025 Noriaki Hayashi

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 自己効力感を高め、意欲や持続力を向上 自己理解(⾃らの悩みや困難を開⽰) 出典. P. 70 Chapter 2, 本章のポイント 克服方法の示唆(課題に対する心理的なハードルを軽減) ©2025 Noriaki Hayashi

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 課題を細分化、困難を乗り越えられる実感を得る キャラクターの語りに よる受け⼊れやすい 雰囲気作り 急何 ぎが 特起 定こ しっ てた くの れか 出典. P. 70 Chapter 2, 本章のポイント ©2025 Noriaki Hayashi

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け P=p-i Performance = potential - interference 出典. "The Inner Game of Tennis", Timothy Gallwey ©2025 Noriaki Hayashi

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 失敗を「学びのチャンス」として受け入れる 出典. P. 70 Chapter 2, 本章のポイント 実績 = 潜在能力 ‒ 障害 量質転化 ©2025 Noriaki Hayashi 圧倒的な量をこなす事で いずれ質の向上へ繋げる

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 本番環境を壊さずに、リアルな演習ができる BTLO(無料学習サービス) 出典. P. 224 Chapter 6, 図 6.3 BTLO Nonyx仮想環境のデスクトップ ブラウザーベースの 仮想環境 Amazon EC2インスタンス 防御 ©2025 Noriaki Hayashi マインドの獲得

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け ファン & ゲーム ©2025 Noriaki Hayashi

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 楽しさや没入感で参入障壁を下げる 多様なターゲットに配慮した設計 • • • • 課題シナリオの物語性 繰り返し論理的推論を実践 ⾮⽇常的な世界観 好奇⼼と探究⼼の刺激 ワクワク感 ©2025 Noriaki Hayashi

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 6つのシナリオがあなたをディフェンダーに! CASE 2 CASE 3 CASE 4 CASE 5 CASE 6 テ ⽅ロ キ 法グ ス か ト ら 処 侵 ⼊ 理 の コ ⼿ マ が ン か ド り で を 挑 探 む る 通ア ナ 信ト の のミ ス謎 断 トを 解 片た ちく ア 侵可 視ク 入 化セ ス のす るロ 瞬 グ 間 か ら を 攻 追 撃 の え 流 メ 暗ウ Uモ 号 アリ に 解へ の投 読 尋獄 に 問さ れ 光 た を ラ ン メ 亡と のモ 霊 死リ を 闘の 迷 暴 宮 く に 潜 デ 断ア ーa 片 テス ク かa フフ ら ic レ 全ク トン 貌 解ジ e へ析 のク デ ジ タ ル ・ れ を サ ム む マ ル ウ U ア 挑に 戦よ る 活躍する⾃分の姿、カッコいい未来像 ©2025 Noriaki Hayashi 最難 後易 は度 は Easy Medium CASE 1 PCAP ﹃学 主習 人者 公を ﹄事 と件 しの て 引 き 込 む か ら は じ ま り

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け CASE 1. 防御策下の漏えい原因をログから解明せよ! … そし侵あま のか入のさ 痕し者馴か 跡︑の染︑ すコ刃みい らマとのつ 見ンなコも 当ドりマの り履︑ン使 ま歴機ドい せか密が慣 んらを れ では奪 た し う た と は ︒ 出典.国家サイバー統括室, 2024年6⽉25⽇, Living Off The Land 戦術等を含む最近のサ イバー攻撃に関する注意喚起 ©2025 Noriaki Hayashi 参照. P. 91 Chapter 2, ⼊⼒ 2.14 LotL攻撃が疑われる直前と直後の範囲に 絞り意図を読み解く

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け CASE 2. アラートの原因を通信データから解析せよ! … たい経 だつ理 ︑も担 その当 れよ者 だうの けにサ の請ラ は求は ず書 だを っ開 たい た ︒ 出典. 読売新聞, 2018年1⽉10⽇ ©2025 Noriaki Hayashi 出典. P. 127 Chapter 3, 図 3.26 Wireshark ‒ Flow(フロー)ウインドウ

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け CASE 3. WordPressが改ざん!? 原因はログを追え! SQLi XSS WEB 実全 際部 は知・ 何っ もて 分い・ かる っつ てもシ いりェ なだル かっ︑ った た ︒ … 出典. The Hacker News, 2024年5⽉28⽇, WordPress Plugin Exploited to Steal Credit Card Data from E-commerce Sites ©2025 Noriaki Hayashi 参照. P. 171 Chapter 4, ⼊⼒ 4.20 不審なIPアドレスによる6時台の成功した POSTリクエストを表⽰

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け CASE 4. ランサムウェアを追跡し、秘密鍵を入手せよ! すだニ べがュ て突ー の然ス フ︑は ァ警他 イ告人 ルが事 が画だ 闇面っ にをた 消覆︒ えい た︑ ︒ 出典. BBC NEWS Japan, 2017年5⽉15⽇ ©2025 Noriaki Hayashi 出典. P. 213 Chapter 5, 図 5.9 Any.runによるor4qtckT.exeファイルの実⾏結果

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け CASE 5. インフラを襲う影!? メモリに潜む不正コードを暴け! … 暗ホイシ 黒ーンャ のンフド とテラー きッはブ をド脅ル 迎・かッ えフさク たェれ社 ス︑の テ デ ィ ジ バ タ ル ル は 出典. BBC, 2022年3⽉23⽇, The three Russian cyber-attacks the West most fears ©2025 Noriaki Hayashi 参照. P. 245 Chapter 6,⼊⼒ 6.22 BlackEnergy.vnem に対する ssdt プラグイン の実⾏結果

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け CASE 6. デジタル鑑識で爆弾テロ計画の阻止! NY ノ手計そ ーが画の トかに日 パり怯︑ ソはえ コ拘て ン束いは だした未 った︒曾 た容 有 ︒疑 の 者 爆 が 弾 持 テ つ ロ 出典. 朝⽇新聞, 2024年10⽉28⽇ ©2025 Noriaki Hayashi 出典. P. 304 Chapter 7, 図 7.40 DB Browser for SQLite ‒ メッセージを SQL⽂で問い合わせ

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け シンプルに 集中する ©2025 Noriaki Hayashi

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 情熱をもって取り組めることを実践する 出典. P. 343 Chapter 8, 図 8.1 WILL・CAN・MUSTフレームワーク ©2025 Noriaki Hayashi

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け まとめ 本書との出会いを⾏動のカタリストに… 痕跡分析をはじめてみませんか? ©2025 Noriaki Hayashi

実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け 『実践サイバーセキュリティ入門講座 現場に残された痕跡からハッカーの攻撃を暴け』 Amazon 最新ランキング 1 位獲得 OS / Linux / セキュリティー管理 / 暗号理論 4部門 8月30日(土)販売開始 ¥3,080 税込 376P / ISBN 978-4815634254 Kindle版あり。 発行所:SBクリエイティブ株式会社