関連スライド

各ページのテキスト

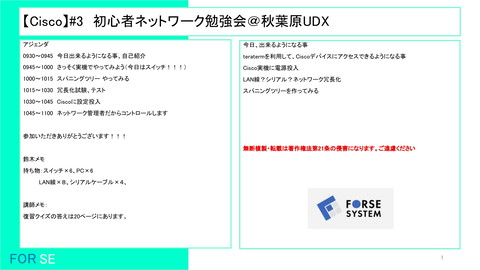

【Cisco】#1 スタティックルート@秋葉原UDX アジェンダ 今日、出来るようになる事 0900~0915 今日出来るようになる事、自己紹介 teratermを利用して、Ciscoデバイスにアクセスできるようになる事 0915~0930 さっそく実機でやってみよう(今日はルーター) Cisco実機に電源投入 0930~0945 IPアドレス設定してみる LAN線?シリアル?ネットワーク冗長化 1015~1030 telnetって、スタティックルートって スタティックルートを作ってみる 1030~1045 Ciscoに設定投入 1045~1100 疎通試験 参加いただきありがとうございます!!! 鈴木メモ 持ち物:ルータ×4、PC×4 無断複製・転載は著作権法第21条の侵害になります。ご遠慮ください LAN線×8(赤4、白2、黒2)、シリアルケーブル×4、 FOR SE 1

【Cisco】初心者ネットワーク勉強会@秋葉原UDXルータ説明 電源どこ? コンソールどこ? コンソールをつないで、確認してください ① PCから「tera term」を起動 ② 「シリアル」を選択 電源入った事をLED(ランプ)で確認してください FOR SE ③ Portから、USBを選択 2

【Cisco】ネットワーク基礎講座 今日の構成 ラボ#1 PC1 192.168.10.2 #Gi7 .1 RT-10 #Gi8 #Fa0 .1 .1 172.16.12.0/30 172.16.41.0/30 .2 .2 PC2 192.168.20.2 .1 RT-20 #Gi7 PC4 192.168.40.2 #Gi8 #Fa0 RT-40 .1 #Gi7 #Fa0 #Gi8 .2 .2 172.16.34.0/30 172.16.23.0/30 .1 .1 #Fa0 #Gi8 RT-30 FOR SE .1 #Gi7 PC3 192.168.30.2 3

【Cisco】ネットワーク基礎講座 今日の構成 ラボ#1-3 PC1 192.168.10.2 PC6 192.168.60.2 172.16.61.0/30 #Gi7 .1 #Gi8 #Gi8 .1 .2 #Gi7 #Fa0 .1 RT-10 .1 #Fa0 RT-60 .2 172.16.12.0/30 172.16.56.0/30 PC2 192.168.20.2 #Fa0 .2 .1 RT-50 RT-20 #Gi7 #Gi7 .1 #Gi8 .2 .1 172.16.23.0/30 172.16.45.0/30 #Gi7 .1 RT-40 RT-30 #Fa0 FOR SE .1 #Gi8 .1 #Gi8 PC3 192.168.30.2 PC5 192.168.50.2 #Fa0 .1 172.16.34.0/30 .2 #Gi8 .2 #Fa0 #Gi7 .1 PC4 192.168.40.2 4

【Cisco】PCの設定 まずはここ IPアドレスを変更する。 「スタートメニュー」→「設定」(歯車マーク)→「ネットワークとインターネット」→ 「イーサネット」→「アダプターのオプションを変更する」→「イーサネット」→ 「インターネット プロトコル バージョン 4 (TCP/IPv4)」→「プロパティ」→ 「次の IPアドレスを使う」→「IPアドレス」を「192.168.10.2」に設定 「サブネットマスク」を「255.255.255.0」に設定 「デフォルトゲートウェイ」を「192.168.10.1」に設定 FOR SE 5

【Cisco】初期設定 ルータの設定1 手順1 手順5 ルータは起動に時間がかかります ホスト名を設定します。設定後プロンプトがホスト名に変更された事を確認します。ホ スト名は講師が指示します セットアップモードが起動したら、noと入力、もしくはctrl+c --- System Configuration Dialog --- Router(config)#hostname RT-10 (RT-20、RT-30、RT-40) RT-xxx(cnofig)#end Would you like to enter the initial configuration dialog? [yes/no]:no 手順2 メッセージが表示され、Enterキーを押します。Router >のプロンプトが表示されま す Press RETURN to get started! Router> 手順3 特権モードに移行します。Router #のプロンプトが表示されます Router>enable Router# 手順6 タイプミス対策をします。 Router#configure terminal Router(config)#no ip domain lookup Router(config)#end 手順7 改行メッセージ対策します Router#configure terminal Router(config)#line console 0 Router(config-line)#logging synchronous Router(config-line)#end 手順4 グローバルコンフィグレーションモードに移行します。Router(config)#が表示され ます Router#configure terminal Router(config)# FOR SE 6

【Cisco】PC接続用VLAN作成、仮想インターフェース ルータの設定2 手順8 PC接続用のポート、VLANの作成、仮想インターフェースの作成 ※作成するVALN番号、IPアドレスは参加者毎に違います。 RT-10#conf t RT-10(config)#vlan 10←スペースあり(VLAN作成) RT-10(config-vlan)#exit RT-10(config)#interface vlan 10 ←スペースなし(仮想インターフェース作成) RT-10(config-if)#ip address 192.168. 10.1 255.255.255.0 RT-10(config-if)#no shutdown RT-10(config-if)#end RT-10# 手順10 検証します RT-10#show vlan-switch VLAN Name Status Ports ---- -------------------------------- --------- ------------------------------1 default active Gi0, Gi1, Gi2, Gi3, Gi4, Gi5 Gi6 10 VLAN0010 active Gi7 手順11 PCとルータを結線して検証します ping 192.168.10.1 手順9 RT-10#configure terminal 7番物理ポートにVLANをアサインします RT-10(config)#interface gigabitEthernet 7 RT-10(config-if)#switchport access vlan 10 RT-10(config-if)#end RT-10# FOR SE 7

【Cisco】IPアドレス作成 ルータの設定3 ここの部分 ※設定するIPアドレスは参加者毎に違います。構成図を確認してください 手順12 IPアドレスを設定します RT-10#conf t RT-10(config)#interface gigabitEthernet 8 RT-10(config-if)#ip address 172.16. 41.1 255.255.255.252 RT-10(config-if)#no shutdown RT-10(config-if)#exit RT-10(config)#interface fastEthernet 0 RT-10(config-if)#ip address 172.16. 12.1 255.255.255.252 RT-10(config-if)#no shutdown RT-10(config-if)#end RT-10# 手順14 検証します RT-10#show ip interface brief Interface IP-Address OK? Method Status Protocol Async3 unassigned YES unset down down BRI0 unassigned YES unset administratively down down BRI0:1 unassigned YES unset administratively down down BRI0:2 unassigned YES unset administratively down down FastEthernet0 172.16.12.1 YES unset up up GigabitEthernet0 unassigned YES unset down down GigabitEthernet1 unassigned YES unset down down GigabitEthernet2 unassigned YES unset down down GigabitEthernet3 unassigned YES unset down down GigabitEthernet4 unassigned YES unset down down GigabitEthernet5 unassigned YES unset down down GigabitEthernet6 unassigned YES unset down down GigabitEthernet7 unassigned YES unset up up GigabitEthernet8 172.16.41.1 YES unset up up Vlan1 unassigned YES unset down down Vlan10 192.168.10.1 YES manual up up RT-10# 手順15 検証します RT-10#show interfaces vlan10 | include Internet Internet address is 192.168.10.1/24 RT-10#show interfaces gigabitEthernet8 | include Internet Internet address is 172.16.41.1/30 手順13 ルーター同士を結線します RT-10#show interfaces fastEthernet0 | include Internet Internet address is 172.16.12.1/30 FOR SE 8

【Cisco】リモートパスワードtelnet ルータの設定4 手順16 リモートパスワードを設定します RT-10#configure terminal Enter configuration commands, one per line. End with CNTL/Z. RT-10(config)#line vty 0 4 RT-10(config-line)#password vtypassword RT-10(config-line)#login RT-10(config-line)#exit RT-10(config)#enable password cisco RT-10(config)#end RT-10# 手順17 確認します 手順18 となりのルータにはpingが通ります RT-10>ping 172.16.12.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.12.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms RT-10> RT-10>ping 172.16.41.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.14.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms RT-10> RT-10#show running-config | include enable enable password cisco RT-10#show running-config | begin line vty line vty 0 4 password vtypassword login transport input all ! scheduler allocate 20000 1000 ! end | begin でそこから始まる文字列を表示します。最後のほうだけ確認 FOR SE 9

【Cisco】スタティックルート ルータの設定5 上のルータ(RT-10)は あか 「赤」「紫」「茶」を知ってます 「青」「緑」「黄」「黒」「橙」 を知りません。 茶色 むらさき 「青」と「緑」は紫の先にある事を 「黒」と「橙」は茶色の先にある事 172.16.41.0/30 くろ 「黄」は? 172.16.34.0/30 あお オレンジ みどり きいろ FOR SE 10

【Cisco】スタティックルート作成 ルータの設定6 手順19 (4人構成の場合) 手順20 スタティックルートを設定します スタティックルートを検証します ※設定するIPアドレスは参加者毎に違います。構成図を確認してください RT-10#conf t Enter configuration commands, one per line. End with CNTL/Z. RT-10(config)#ip route 172.16. 23.0 255.255.255.252 172.16. 12.2 RT-10(config)#ip route 192.168. 20.0 255.255.255.0 172.16. 12.2 RT-10(config)#ip route 172.16. 34.0 255.255.255.252 172.16. 41.2 RT-10(config)#ip route 192.168. 40.0 255.255.255.0 172.16. 41.2 RT-10(config)#ip route 192.168. 30.0 255.255.255.0 172.16. 41.2 RT-10(config)#end RT-10#show ip route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP a - application route + - replicated route, % - next hop override Gateway of last resort is not set PCセグメント×3 ルーター間セグメント×2 FOR SE 計5つのルートを設定する 172.16.0.0/16 is variably subnetted, 6 subnets, 2 masks 172.16.12.0/30 is directly connected, FastEthernet0 172.16.12.1/32 is directly connected, FastEthernet0 172.16.14.0/30 is directly connected, GigabitEthernet8 172.16.14.1/32 is directly connected, GigabitEthernet8 172.16.23.0/30 [1/0] via 172.16.12.2 172.16.34.0/30 [1/0] via 172.16.41.2 192.168.10.0/24 is variably subnetted, 2 subnets, 2 masks C 192.168.10.0/24 is directly connected, Vlan10 L 192.168.10.1/32 is directly connected, Vlan10 S 192.168.20.0/24 [1/0] via 172.16.12.2 S 192.168.30.0/24 [1/0] via 172.16.14.2 S 192.168.40.0/24 [1/0] via 172.16.14.2 RT-10# C L C L S S 11

【Cisco】スタティックルート作成その2 ルータの設定7 手順19(6人構成の場合) 手順20 スタティックルートを設定します スタティックルートを検証します ※設定するIPアドレスは参加者毎に違います。構成図を確認してください RT-10#conf t Enter configuration commands, one per line. End with CNTL/Z. RT-10(config)#ip route 172.16. 23.0 255.255.255.252 172.16. 12.2 RT-10(config)#ip route 192.168. 20.0 255.255.255.0 172.16. 12.2 RT-10(config)#ip route 172.16. 34.0 255.255.255.252 172.16. 12.2 RT-10(config)#ip route 192.168. 30.0 255.255.255.0 172.16. 12.2 RT-10(config)#ip route 192.168. 40.0 255.255.255.0 172.16. 12.2 RT-10(config)#ip route 172.16. 56.0 255.255.255.252 172.16. 61.2 RT-10(config)#ip route 192.168. 60.0 255.255.255.0 172.16. 61.2 RT-10(config)#ip route 172.16. 45.0 255.255.255.252 172.16. 61.2 RT-10(config)#ip route 192.168. 50.0 255.255.255.0 172.16. 61.2 RT-10(config)#end RT-10#show ip route (省略) Gateway of last resort is not set 172.16.0.0/16 is variably subnetted, 6 subnets, 2 masks 172.16.12.0/30 is directly connected, FastEthernet0 172.16.12.1/32 is directly connected, FastEthernet0 172.16.16.0/30 is directly connected, GigabitEthernet8 172.16.16.1/32 is directly connected, GigabitEthernet8 172.16.23.0/30 [1/0] via 172.16.12.2 172.16.34.0/30 [1/0] via 172.16.12.2 172.16.45.0/30 [1/0] via 172.16.61.2 172.16.56.0/30 [1/0] via 172.16.61.2 192.168.10.0/24 is variably subnetted, 2 subnets, 2 masks C 192.168.10.0/24 is directly connected, Vlan10 L 192.168.10.1/32 is directly connected, Vlan10 S 192.168.20.0/24 [1/0] via 172.16.12.2 S 192.168.30.0/24 [1/0] via 172.16.12.2 S 192.168.40.0/24 [1/0] via 172.16.12.2 S 192.168.50.0/24 [1/0] via 172.16.61.2 S 192.168.60.0/24 [1/0] via 172.16.61.2 RT-10# C L C L S S S S PCセグメント×5 ルーター間セグメント×4 FOR SE 計9つのルートを設定する 12

【Cisco】疎通確認 ルータの設定8 手順21 ping疎通確認をします(ルーター→ルーター、ルーター→PC) どのPC、ルータにも疎通します RT-10#ping 172.16.34.1 手順22 ping疎通確認をします(PC→PC) ping 192.168.30.2 Ciscoの初期化 ルーター初期化(工場出荷状態) Teratermで以下のコマンドを入力し初期化する。 RT#delete flash:vlan.dat (VLAN削除) Delete filename [vlan.dat]? enterキーを入力 Delete flash:vlan.dat? [confirm] enterキーを入力 手順23 tracert確認をします(コマンドプロンプト) RT#erase startup-config [confirg] enterキーを入力 PC→PC tracert 192.168.30.2 FOR SE 13

【】時間が余ったら 問題1 TTLについて正しい記述はどれか(2つ選択) A)ブロードキャストストーム防止の役割を持つ B)ルータを経由するたびに 1ずつ増加する C)ルーティングループ防止の役割を持つ D)スイッチを経由するたびに1ずつ減少する E)スイッチを経由するたびに1ずつ増加する F)ルータを経由するたびに 1ずつ減少する 問題2 デフォルトゲートウェイについて正しい記述はどれか(2つ選択) A)スイッチで設定を行う B)ルーティングを行うルータで設定を行う C)未知のネットワークにパケットを送信する際はデフォルトゲートウェイにパケットを送信する D)異なるネットワークを接続する機器 IPアドレスを重複させ以下のメッセージを出力させて下さい %IP-4-DUPADDR: Duplicate address 172.16.12.2 on GigabitEthernet0/0, sourced by 000B.BE49.7401 %IP-4-DUPADDR: Duplicate address 172.16.12.2 on GigabitEthernet0/0, sourced by 000B.BE49.7401 FOR SE 14

【 】以下は印刷しない 以下は印刷しない FOR SE 15

【 Cisco と Fortigate 】初期化 Fortigate初期化(工場初期出荷状態) Teratermで以下のコマンドを入力し初期化する FOR SE 16

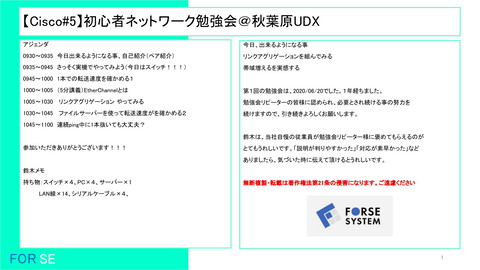

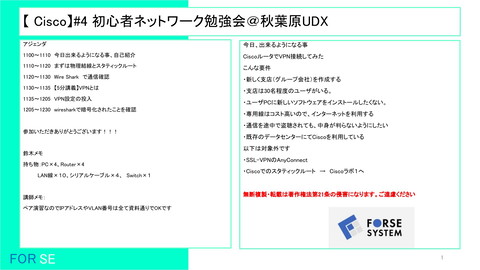

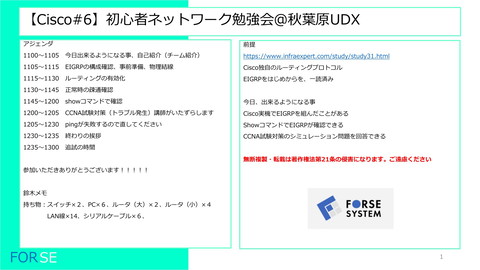

【 】さいごに 実機ハンズオンat秋葉原 2020年6月20日 初回勉強会開催 2020年8月末 グループメンバーが増えてきました。 講義開催要求も多く頂き 謙虚に素直に、みなさまに必要とされるよう努力を続けます 現在のラボ(合計6つ) Cisco #1~#4、Fortigate #1~2 今後の予定、2020年内、EtherChannel、ポートセキュリティ 新卒採用募集をかけました。内定承諾を頂けました。 「彼女たちが出来る事を増やす」という仕事をすることが出来るようになりました。 僕のはなし 僕は大きい会社に新卒入社して、同期がたくさんいる状態でした 社会人生活のいろんなところで同期と会話などをしました サッカーサークルとか、駅伝とか、社内恋愛して誰かと誰かがつきあったとか 仕事で社内競合したり、部がなくなって移動した先にいたり、転職して取引先になったり 同期って良いよね。。。 でも、僕は当社を選んでくれた方達に同期を増やすことが出来ません。 実力不足です、早く強くならないと もし差し支えなければ、同じ勉強会で勉強会した事で以後何かあった時に お力になって頂けたらと思います 当社にはCisco ASA検証機もあり、Cisco-ASAをゲートウェイにした支店VPNと AnyConnectの勉強会もやりたい 起業して1年経ちました。 前世の会社でお世話になったお客様たちの案件を2つ程度こなしました。 来年の予定:サーバ系(Linux、ActiveDirecotry + ネットワーク) お客様たちが、前世の会社時と同じように「依頼、要求」を始めました 今後は予約の取り易いpaypal前払いと、会場払いの2つを作っていく予定です 案件引合が多くて、、、休めません。 中途採用を募集しておりまして、もし良い方がいらっしゃれば紹介をお願いします FOR SE 17

【Fortigate】ホスト名 Fortigateの設定1 手順1 手順4 ホスト名確認をします 初期状態のハードウェアスイッチから、インターフェースを独立して使用します。ハー ドウェアスイッチを確認します FGT60D4614079145 # get system status | grep Hostname Hostname: FGT60D4614079145 手順2 ホスト名を変更します FGT60D4614079145 # config system global FGT60D4614079145 (global) # set hostname FG-50 FGT60D4614079145 (global) # set admintimeout 60 FGT60D4614079145 (global) # end FG-50 # 手順3 確認します FG-50 # get system status | grep Hostname Hostname: FG-50 FG-50 # get system global | grep admintimeout admintimeout : 60 FG-50 # show system virtual-switch config system virtual-switch edit "internal" set physical-switch "sw0" config port edit "internal1" next edit "internal2" next edit "internal3" next edit "internal4" next edit "internal5" next edit "internal6" next edit "internal7" next end next end FG-50 # FOR SE 18

【Fortigate】インターフェース設定 Fortigateの設定2 手順5 独立してインターフェースを使用したいので、ハードウェアスイッチから切 り離します 手順7 インターフェースを確認します FG-50 # config system virtual-switch FG-50 (virtual-switch) # edit "internal" FG-50 (internal) # config port FG-50 (port) # delete "internal1" FG-50 (port) # delete "internal2" FG-50 (port) # delete "internal3" FG-50 (port) # end FG-50 (internal) # end FG-50 # FG-50 # show system interface | grep -f internal config system interface edit "internal" <--set vdom "root" set ip 192.168.1.99 255.255.255.0 set allowaccess ping https ssh http fgfm capwap set type hard-switch set stp enable set role lan set snmp-index 6 next edit "internal1" <--set vdom "root" set type physical set snmp-index 7 next edit "internal2" <--set vdom "root" set type physical set snmp-index 8 next edit "internal3" <--set vdom "root" set type physical set snmp-index 9 next end FG-50 # 手順6 確認します FG-50 # show system virtual-switch config system virtual-switch edit "internal" set physical-switch "sw0" config port edit "internal4" next edit "internal5" next edit "internal6" next edit "internal7" next end next end FG-50 # FOR SE 19

【Fortigate】IPアドレス設定 Fortigateの設定3 手順8 手順10 IPアドレスを設定します。internal1 intenal2のIPアドレスを設定し、確認します。 FG-50 # config system interface FG-50 (interface) # edit internal1 FG-50 (internal1) # set mode static FG-50 (internal1) # set ip 172.16.56.1 255.255.255.252 FG-50 (internal1) # set allowaccess ping https ssh http telnet FG-50 (internal1) # set role lan FG-50 (internal1) # end FG-50 # FG-50 # config system interface FG-50 (interface) # edit internal2 FG-50 (internal2) # set mode static FG-50 (internal2) # set ip 192.168.50.1 255.255.255.0 FG-50 (internal2) # set allowaccess ping https ssh http telnet FG-50 (internal2) # set role lan FG-50 (internal2) # end FG-50 # FG-50 # show system interface | grep -f internal2 config system interface edit "internal2" <--set vdom "root" set ip 192.168.50.1 255.255.255.0 set allowaccess ping https ssh http set type physical set device-identification enable set role lan set snmp-index 8 next end 手順9 確認します FG-50 # show system interface | grep -f internal1 config system interface edit "internal1" <--set vdom "root" set ip 172.16.56.1 255.255.255.252 set allowaccess ping https ssh http set type physical set device-identification enable set role lan set snmp-index 7 next end FG-50 # FOR SE FG-50 # 20

【Fortigate】IPアドレスの設定 Fortigateの設定4 手順11 intenal3のIPアドレスを設定し、確認します。 FG-50 # config system interface FG-50 (interface) # edit internal3 FG-50 (internal3) # set mode static FG-50 (internal3) # set ip 172.16.45.1 255.255.255.252 FG-50 (internal3) # set allowaccess ping https ssh http telnet FG-50 (internal3) # set role lan 手順2 FG-50 (internal3) # end FG-50 # show system interface | grep -f internal3 ホスト名を変更します config system interface edit "internal3" <--set vdom "root" set ip 172.16.45.1 255.255.255.252 set allowaccess ping https ssh http set type physical set device-identification enable 手順3set role lan set snmp-index 9 確認します next end FG-50 # FOR SE 手順12 PCへの疎通確認 FG-50 # execute ping 192.168.50.2 PING 192.168.50.2 (192.168.50.2): 56 data bytes 64 bytes from 192.168.50.2: icmp_seq=0 ttl=128 time=0.9 ms 64 bytes from 192.168.50.2: icmp_seq=1 ttl=128 time=0.5 ms 64 bytes from 192.168.50.2: icmp_seq=2 ttl=128 time=0.5 ms 64 bytes from 192.168.50.2: icmp_seq=3 ttl=128 time=0.6 ms 64 bytes from 192.168.50.2: icmp_seq=4 ttl=128 time=0.6 ms --- 192.168.50.2 ping statistics --5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max = 0.5/0.6/0.9 ms FG-50 # 21

【Fortigate】firewall許可 Fortigateの設定5 手順13 手順14 ファイアウォールにinternal1←→2、の許可をします PCのコマンドプロンプトから確認します FG-50 # config firewall policy FG-50 (policy) # edit 2 new entry '2' added FG-50 (2) # set srcintf internal1 FG-50 (2) # set dstintf internal2 FG-50 (2) # set srcaddr all FG-50 (2) # set dstaddr all FG-50 (2) # set action accept FG-50 (2) # set schedule always FG-50 (2) # set service ALL ←小文字はエラーになります FG-50 (2) # end FG-50 # config firewall policy FG-50 (policy) # edit 3 new entry '3' added FG-50 (3) # set srcintf internal2 FG-50 (3) # set dstintf internal1 FG-50 (3) # set srcaddr all FG-50 (3) # set dstaddr all FG-50 (3) # set action accept FG-50 (3) # set schedule always FG-50 (3) # set service ALL FG-50 (3) # end FG-50 # FOR SE 22

【Fortigate】 firewall許可 Fortigateの設定6 手順15 手順16 ファイアウォールにinternal1←→3を設定します 検証します FG-50 # config firewall policy FG-50 (policy) # edit 4 new entry '4' added FG-50 (4) # set srcintf internal1 FG-50 (4) # set dstintf internal3 FG-50 (4) # set srcaddr all FG-50 (4) # set dstaddr all FG-50 (4) # set action accept FG-50 (4) # set schedule always FG-50 (4) # set service ALL FG-50 (4) # end FG-50 # FG-50 # config firewall policy FG-50 (policy) # edit 5 new entry '5' added FG-50 (5) # set srcintf internal3 FG-50 (5) # set dstintf internal1 FG-50 (5) # set srcaddr all FG-50 (5) # set dstaddr all FG-50 (5) # set action accept FG-50 (5) # set schedule always FG-50 (5) # set service ALL FG-50 (5) # end FG-50 # show firewall policy | grep -f "edit 4" config firewall policy edit 4 <--set uuid 1d095346-d9e8-51ea-cc86-1aaf8390347c set srcintf "internal1" set dstintf "internal3" set srcaddr "all" set dstaddr "all" set action accept set schedule "always" set service "ALL" next end FOR SE FG-50 # show firewall policy | grep -f "edit 5" config firewall policy edit 5 <--set uuid 55b66856-d9e7-51ea-18de-ab82ae73b7dd set srcintf "internal3" set dstintf "internal1" set srcaddr "all" set dstaddr "all" set action accept set schedule "always" set service "ALL" next 23

【Fortigate】 firewall許可 Fortigateの設定7 手順17 手順18 ファイアウォールにinternal2←→3を設定します PCのコマンドプロンプトから確認します FG-50 # config firewall policy FG-50 (policy) # edit 6 new entry '6' added FG-50 (6) # set srcintf internal2 FG-50 (6) # set dstintf internal3 FG-50 (6) # set srcaddr all FG-50 (6) # set dstaddr all FG-50 (6) # set action accept FG-50 (6) # set schedule always FG-50 (6) # set service ALL FG-50 (6) # end FG-50 # FG-50 # config firewall policy FG-50 (policy) # edit 7 new entry '7' added FG-50 (7) # set srcintf internal3 FG-50 (7) # set dstintf internal2 FG-50 (7) # set srcaddr all FG-50 (7) # set dstaddr all FG-50 (7) # set action accept FG-50 (7) # set schedule always FG-50 (7) # set service ALL FG-50 (7) # end FG-50 # FOR SE 24

【Fortigate】ルーティング Fortigateの設定8 手順19 手順20 ルーティングテーブルを表示させます スタティックルートを追加します。 FG-50 # get router info routing-table details FG-50 # config router static FG-50 (static) # edit 1 new entry '1' added FG-50 (1) # set dst 192.168.60.0/24 FG-50 (1) # set gateway 172.16.56.2 FG-50 (1) # set device internal1 FG-50 (1) # end Routing table for VRF=0 Codes: K - kernel, C - connected, S - static, R - RIP, B - BGP O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default C C C C 172.16.45.0/30 is directly connected, internal3 172.16.56.0/30 is directly connected, internal1 192.168.1.0/24 is directly connected, internal 192.168.50.0/24 is directly connected, internal2 FG-50 # スタティックルートを表示させます FG-50 # show router static config router static end FG-50 # 手順21 検証します FG-50 # show router static config router static edit 1 set dst 192.168.60.0 255.255.255.0 set gateway 172.16.56.2 set device "internal1" next end FG-50 # get router info routing-table details (省略) C 172.16.45.0/30 is directly connected, internal3 C 172.16.56.0/30 is directly connected, internal1 C 192.168.1.0/24 is directly connected, internal C 192.168.50.0/24 is directly connected, internal2 S 192.168.60.0/24 [10/0] via 172.16.56.2, internal1 FG-50 # FOR SE 25

【Fortigate】スタティックルート追加 Fortigateの設定9 手順22 つづき スタティックルートを追加します FG-50 # config router static FG-50 (static) # edit 2 new entry ‘2’ added FG-50 (2) # set dst 172.16.61.0/30 FG-50 (2) # set gateway 172.16.56.2 FG-50 (2) # set device internal1 FG-50 (2) # next FG-50 (static) # edit 3 FG-50 (3) # set dst 192.168.10.0/24 FG-50 (3) # set gateway 172.16.56.2 FG-50 (3) # set device internal1 FG-50 (3) # next FG-50 (static) # edit 4 FG-50 (4) # set dst 172.16.12.0/30 FG-50 (4) # set gateway 172.16.56.2 FG-50 (4) # set device internal1 FG-50 (4) # next FG-50 (static) # edit 5 FG-50 (5) # set dst 192.168.20.0/24 FG-50 (5) # set gateway 172.16.56.2 FG-50 (5) # set device internal1 FG-50 (5) # next FOR SE FG-50 (static) # edit 6 FG-50 (6) # set dst 172.16.34.0/30 FG-50 (6) # set gateway 172.16.45.2 FG-50 (6) # set device internal3 FG-50 (6) # next FG-50 (static) # edit 7 FG-50 (7) # set dst 192.168.40.0/24 FG-50 (7) # set gateway 172.16.45.2 FG-50 (7) # set device internal3 FG-50 (7) # next FG-50 (static) # edit 8 FG-50 (8) # set dst 172.16.23.0/30 FG-50 (8) # set gateway 172.16.45.2 FG-50 (8) # set device internal3 FG-50 (8) # next FG-50 (static) # edit 9 FG-50 (9) # set dst 192.168.30.0/24 FG-50 (9) # set gateway 172.16.45.2 FG-50 (9) # set device internal3 FG-50 (9) # end 26

【Fortigate】切り分け Fortigateの設定10 手順23 疎通確認切り分け、FortigateからRT-10にログインしてping FG-50 # execute telnet 172.16.61.1 Trying 172.16.61.1... Connected to 172.16.61.1. User Access Verification Password:vtypassword RT-10> RT-10>ping 172.16.56.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.56.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms RT-10>enable Password:cisco RT-10# FOR SE 27

【 Cisco と Fortigate 】初期化 Fortigate初期化(工場初期出荷状態) Teratermで以下のコマンドを入力し初期化する ルーター初期化(工場出荷状態) Teratermで以下のコマンドを入力し初期化する。 RT#delete flash:vlan.dat Delete filename [vlan.dat]? enterキーを入力 Delete flash:vlan.dat? [confirm] enterキーを入力 FOR SE 28

【 】インターン用クイズ 問題1 問題3 パケットを受信したときのルータの動作として正しいものを2つ選択しなさい メトリックの Sélectionnez deux explications correctes A)宛先IPアドレスとルーティングテーブルを参照する A)EIGRPは複合メトリックを使用するルーティングプロトコルである B)レイヤ2ヘッダを書き換えて転送する B)ルーティングプロトコルが同じ宛先ネットワークの経路情報を複数受診した場合に最適経 路を選択する為の値 C)レイヤ3ヘッダを書き換えて転送する D)送信元IPアドレスとルーティングテーブルを参照する C)複数のルーティングプロトコルで同じ宛先ネットワークの経路情報を受信した場合に最適 経路を選択する為の優先度 E)宛先MACアドレスとMACアドレステーブルを検索する D)Les infirmières françaises sont fatiguées 問題2 問題4 Sélectionnez une commande pour afficher la table de routage プライマリ回線がダウンした場合にだけ使用されるスタティックルートの実装を洗濯しなさい A)show ip route A)フローティングスタティックルート B)get router info routing-table all B)アドミニストレーティブルート C)show router static C)Palais des Tuileries D)show protocols D)Place de la Bastille FOR SE 29